- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:44.

- Naposledy změněno 2025-01-22 17:21.

Ransomwarové útoky jsou obvykle odneseno použití trojského koně, vstup do systému například prostřednictvím škodlivé přílohy, vloženého odkazu v e-mailu typu Phishing nebo zranitelnosti v síťové službě.

Podobně se lze ptát, jak dlouho trvá zotavení z útoku ransomwaru?

Trvá to 33 hodin podle nedávného průzkumu Vansona Bournea mezi 500 činiteli s rozhodovací pravomocí v oblasti kybernetické bezpečnosti, který sponzorovala společnost SentinelOne. Průměrná oběť byla zasažena šestkrát.

jak časté jsou ransomwarové útoky? Bezpečnostní. Analýza přes 230 000 ransomwarové útoky který se odehrál mezi dubnem a zářím, byl publikován výzkumníky kybernetické bezpečnosti ze společnosti Emsisoft a jedna skupina malwaru představovala více než polovinu (56 %) hlášených incidentů: „Stop“ ransomware.

Kromě toho, jaký je nejběžnější způsob útoku na ransomware?

Nejběžnější způsob, jak hackeři šířit ransomware, je prostřednictvím phishingové e-maily . Hackeři používají pečlivě vytvořené phishingové e-maily přimět oběť, aby otevřela přílohu nebo klikla na odkaz, který obsahuje škodlivý soubor.

Lze ransomware odstranit?

Pokud máte ten nejjednodušší druh ransomware , jako je falešný antivirový program nebo falešný nástroj pro čištění, vy umět obvykle odstranit to podle kroků v mém předchozím malwaru odstranění průvodce. Tento postup zahrnuje vstup do nouzového režimu Windows a spuštění antivirového programu na vyžádání, jako je Malwarebytes.

Doporučuje:

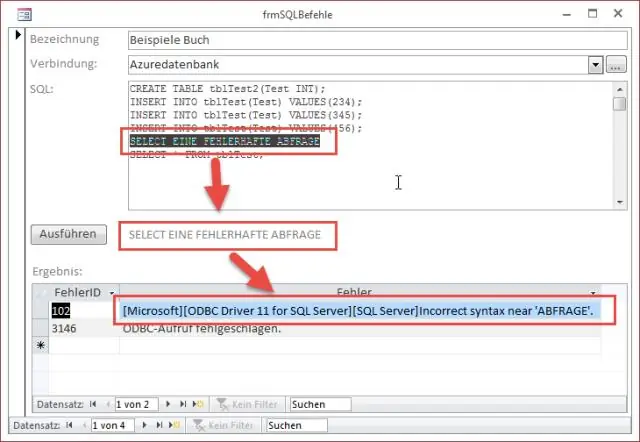

Jak se provádějí SQL dotazy?

Pořadí provádění příkazu SELECT V SQL je první zpracovanou klauzulí klauzule FROM, zatímco klauzule SELECT, která se v dotazu SQL objeví jako první, je zpracována mnohem později. Fáze zapojené do logického zpracování dotazu SQL jsou následující: Klauzule GROUP BY. klauzule HAVING

Co jsou vnitřní útoky?

K internímu útoku dochází, když se jednotlivec nebo skupina v rámci organizace snaží narušit operace nebo zneužít majetek organizace

Jak zastavíte opakované útoky?

Replay útokům lze zabránit označením každé šifrované komponenty ID relace a číslem komponenty. Použití této kombinace řešení nevyužívá nic, co je na sobě vzájemně závislé. Protože neexistuje vzájemná závislost, existuje méně zranitelných míst

Jaké typy procesů provádějí crony?

Démon cron je dlouhotrvající proces, který provádí příkazy v určitých datech a časech. Můžete to použít k plánování aktivit, buď jako jednorázové události, nebo jako opakující se úkoly. Chcete-li pomocí cronu naplánovat pouze jednorázové úlohy, použijte příkaz at nebo batch

Který botnet webových kamer provedl v roce 2016 masivní útoky DDoS?

12. října 2016 masivní distribuovaný útok odmítnutí služby (DDoS) způsobil, že velká část internetu byla na východním pobřeží USA nedostupná. Útok, o kterém se úřady zpočátku obávaly, že je dílem nepřátelského národního státu, byl ve skutečnosti dílem botnetu Mirai