- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:44.

- Naposledy změněno 2025-06-01 05:07.

NCSC definuje a kybernetický incident jako porušení systému bezpečnostní politika s cílem ovlivnit její integritu nebo dostupnost a/nebo neoprávněný přístup nebo pokus o přístup k systému nebo systémům; v souladu se zákonem o zneužívání počítačů (1990).

Co je v této souvislosti příkladem kybernetického incidentu?

Pravděpodobně kybernetická bezpečnost Mezi hrozby, kterým může být vaše firma vystavena, patří: kybernetické podvody - včetně phishingu, spear phishingu, vishingu a lovu velryb. malwarové útoky - včetně virů, červů, trojských koní, spywaru, rootkitů atd. útoků ransomwaru.

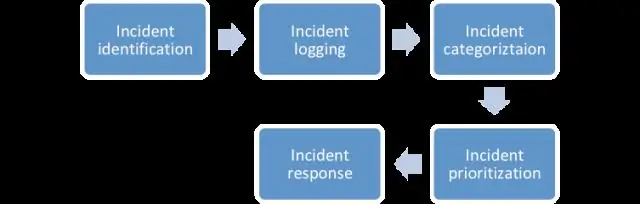

co je plán reakce na kybernetické bezpečnostní incidenty? Reakce na incident (IR) je strukturovaná metodika pro manipulace s bezpečností incidenty, porušení a kybernetické hrozby. Dobře definované plán reakce na incident umožňuje efektivně identifikovat, minimalizovat škody a snížit náklady na a kybernetický útok , při hledání a nápravě příčiny, aby se předešlo budoucím útokům.

Víte také, jaký je rozdíl mezi událostí kybernetické bezpečnosti a incidentem kybernetické bezpečnosti?

Bezpečnostní událost vs. Bezpečnost Incident . Zabezpečení událost je cokoli, co se stane, co by mohlo mít potenciálně důsledky pro bezpečnost informací. Zabezpečení incident je cenný papír událost to má za následek v poškození, jako je ztráta dat. Incidenty může také zahrnovat Události které nezahrnují poškození, ale představují životaschopná rizika.

Jaké jsou 4 typy kybernetických útoků?

Dnes popíšu 10 nejběžnějších typů kybernetických útoků:

- Denial-of-service (DoS) a distribuované denial-of-service (DDoS) útoky.

- Útok typu Man-in-the-middle (MitM).

- Phishingové a spear phishingové útoky.

- Drive-by útok.

- Útok na heslo.

- SQL injection útok.

- Cross-site scripting (XSS) útok.

- Odposlouchávací útok.

Doporučuje:

Musíte mít WiFi pro bezpečnostní kamery?

Dokonce i vaše IP CCTV kamery jsou bez přístupu k internetu, stále můžete získat video dohled na místech mimo síť, jako je vaše vzdálená farma, chata, venkovský dům a další oblasti bez připojení k internetu nebo WiFi. Můžete získat místní záznam, i když vaše bezpečnostní kamery nemají přístup k internetu

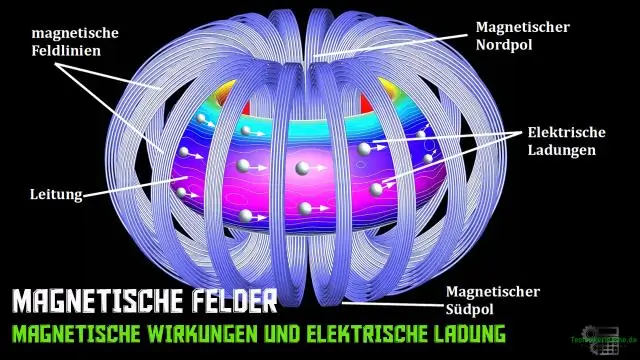

Jak fungují magnetické bezpečnostní proužky?

Pásek je lemovaný magnetickým materiálem se střední magnetickou „tvrdostí“. K detekci dochází při snímání harmonických a signálů generovaných magnetickou odezvou materiálu pod nízkofrekvenčními magnetickými poli. Když je feromagnetický materiál zmagnetizován, nutí amorfní kovový pásek do nasycení

Co je incident v procesu ITIL?

Co je to incident? ITIL definuje incident jako neplánované přerušení nebo snížení kvality IT služby. Dohody o úrovni služeb (SLA) definují úroveň služeb dohodnutou mezi poskytovatelem a zákazníkem. Incidenty se liší jak problémy, tak požadavky

Jaké jsou fáze reakce na incident?

Fáze reakce na incident. Odezva na incident je typicky rozdělena do šesti fází; příprava, identifikace, omezení, eradikace, obnova a získané poznatky

Co je považováno za bezpečnostní incident?

Bezpečnostní incident je událost, která může naznačovat, že systémy nebo data organizace byly ohroženy nebo že opatření zavedená na jejich ochranu selhala. V IT je událost cokoli, co má význam pro systémový hardware nebo software, a incident je událost, která narušuje normální provoz