Obsah:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:44.

- Naposledy změněno 2025-01-22 17:21.

An přístupový token je neprůhledný řetězec, který identifikuje uživatele, aplikaci nebo stránku a může jej aplikace použít k volání rozhraní API. Když se někdo připojí k aplikaci pomocí Facebook Přihlaste se a schválí žádost o oprávnění, aplikace získá přístupový token který poskytuje dočasné, bezpečné přístup na Facebook API.

Jak tedy najdu svůj přístupový token na Facebooku?

3 odpovědi

- Přejděte do Průzkumníka rozhraní Graph API.

- Vyberte aplikaci z rozbalovací nabídky.

- Klikněte na „Získat přístupový token“

- Vyberte oprávnění manage_pages (možná budete potřebovat také oprávnění theuser_events, nejsem si jistý)

- Nyní přejděte na připojení já/účty a zkopírujte přístupový_token vaší stránky.

- Klikněte na ID vaší stránky.

Navíc, jak dlouho vydrží přístupové tokeny Facebooku? asi 60 dní

Jak kromě výše uvedeného funguje přístupový token?

An přístupový token je objekt zapouzdřující tuto bezpečnostní identitu procesu nebo vlákna. An přístupový token je generován přihlašovací službou, když se uživatel přihlásí do systému, a pověření poskytnutá uživatelem jsou ověřena proti ověřovací databázi.

Jak mohu změnit svůj přístupový token na Facebooku?

Přejděte na nástroj Průzkumník Facebook .com/tools/explorer/ a vyberte aplikaci vytvořenou výše a vyberte „Získat uživatele přístupový token v rozevíracím seznamu“. Jakmile vyberete „Getuser přístupový token v rozevíracím seznamu“zobrazí se výzva po vyskakovacím okně. Zde můžete vybrat oprávnění (rozsahy) pro uživatele přístupový token.

Doporučuje:

Jak se liší vytvoření přístupového seznamu v IPv6 od IPv4?

Prvním rozdílem je příkaz používaný k použití IPv6 ACL na rozhraní. IPv4 používá příkaz ip access-group k použití IPv4 ACL na rozhraní IPv4. IPv6 používá příkaz ipv6 traffic-filter k provedení stejné funkce pro rozhraní IPv6. Na rozdíl od IPv4 ACL nepoužívají IPv6 ACL masky zástupných znaků

Jaký typ přístupového mechanismu je nejvíce zranitelný vůči opakovanému útoku?

Bezpečné směrování v sítích ad hoc Bezdrátové sítě ad hoc jsou také náchylné k opakovaným útokům. V tomto případě lze autentizační systém vylepšit a posílit rozšířením protokolu AODV

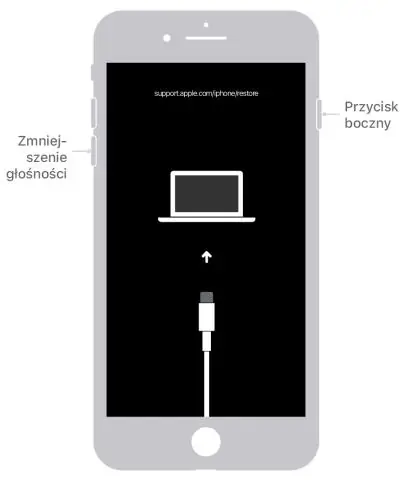

Jak resetuji svůj iPhone 4 bez přístupového kódu omezení?

4. Resetujte iPhone bez omezení přístupový kód pomocí iCloud Pomocí počítače přejděte na icloud.com/find. Přihlaste se pomocí svého Apple ID a hesla. Najděte a klikněte na 'Najít iPhone'. Klikněte na „Všechna zařízení“. Klikněte na iPhone, který chcete resetovat, a klikněte na „Vymazat iPhone“

Jaký je příklad přístupového objektu?

Databáze v Accessu se skládají ze čtyř objektů: tabulek, dotazů, formulářů a sestav. Společně tyto objekty umožňují zadávat, ukládat, analyzovat a kompilovat vaše data, jak chcete

Jaké je použití použití klauzule v SQL?

SQL | Ustanovení POUŽÍVÁNÍ. Pokud má několik sloupců stejné názvy, ale datové typy se neshodují, lze klauzuli NATURAL JOIN upravit pomocí klauzule USING a určit sloupce, které by měly být použity pro EQUIJOIN. Klauzule USING se používá ke spárování pouze jednoho sloupce, pokud se shoduje více než jeden sloupec