Obsah:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:44.

- Naposledy změněno 2025-01-22 17:21.

Pro zápis auditů serveru SQL Server do protokolu zabezpečení Windows existují dva klíčové požadavky:

- The audit nastavení přístupu k objektu musí být nakonfigurováno pro zachycení událostí.

- Účet, který SQL Server služba běží pod musí mít generovat bezpečnostní audity povolení psát k Protokol zabezpečení systému Windows .

Lidé se také ptají, jak zjistím, zda je povolen audit serveru SQL?

Zobrazení protokolů auditu serveru SQL Server

- V SQL Server Management Studio na panelu Průzkumník objektů rozbalte položku Zabezpečení a.

- Klepněte pravým tlačítkem na objekt auditu, který chcete zobrazit, a z nabídky vyberte možnost Zobrazit protokoly auditu.

- V prohlížeči souborů protokolů se protokoly zobrazí na pravé straně.

Někdo se může také zeptat, jak povolím auditování SQL? Chcete-li povolit auditování na serveru SQL Server:

- Ve stromu správy přejděte na Registrované servery SQL.

- Vyberte instanci SQL Server, pro kterou chcete povolit auditování.

- Klikněte na Povolit auditování. Tato akce umožní auditování na úrovni serveru a databáze.

Kromě toho, jak zobrazím protokoly auditu SQL?

Chcete-li zobrazit protokol auditu serveru SQL Server

- V Průzkumníku objektů rozbalte složku Zabezpečení.

- Rozbalte složku Audity.

- Klepněte pravým tlačítkem myši na protokol auditu, který chcete zobrazit, a vyberte možnost Zobrazit protokoly auditu. Otevře se dialogové okno Prohlížeč souborů protokolu - název_serveru. Další informace naleznete v nápovědě k Prohlížeči souborů protokolu F1.

- Po dokončení klepněte na tlačítko Zavřít.

Co je auditování c2?

The Audit C2 režim používá ke shromažďování systémově definované trasování audit informace pro MS SQL Server 2000 a vyšší. Využívá všechny kategorie událostí zabezpečení definované v rámci serveru SQL Server, z nichž ne všechny vyžaduje databáze STIG. Bez nutnosti auditování odpovědnost a podpora vyšetřování je omezená.

Doporučuje:

Jaké klíčové slovo používáte k definování protokolu?

Protokol definuje plán metod, vlastností a dalších požadavků, které vyhovují konkrétní úloze nebo části funkčnosti. To platí, i když požadavky na metodu typu mají předponu s klíčovým slovem class nebo static, když jsou implementovány třídou: protokol SomeProtocol {static func someTypeMethod()}

Jaké jsou dva hlavní požadavky na software pro vývoj Androidu?

Systémové požadavky pro vývoj Androidu? Počítač s operačním systémem Windows/Linux/Mac. Operační systém je duší PC. Doporučený procesor. Více než vývojáři i3, i5 nebo i7 by se měli zajímat o rychlost procesoru a počet jader. IDE (Eclipse nebo Android Studio) Android SDK. Jáva. Závěr

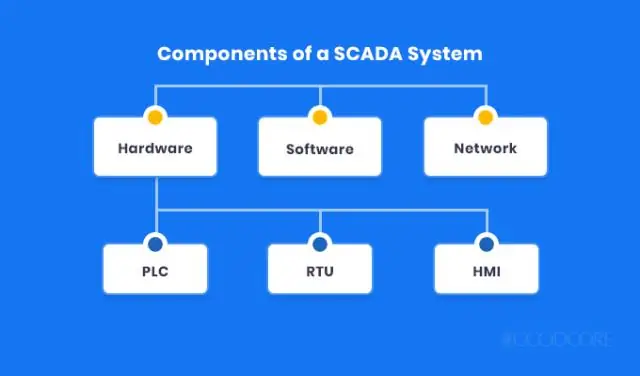

Jaké jsou klíčové součásti systému Scada?

SCADA systém se obvykle skládá z následujících hlavních prvků: Dohledové počítače. Vzdálené koncové jednotky. Programovatelné logické automaty. Komunikační infrastruktura. Rozhraní člověk-stroj. První generace: „Monolitická“Druhá generace: „Distribuovaná“Třetí generace: „Síťová“

Jaké jsou klíčové funkce systému BIOS Basic Input Output System Dell?

Základní vstupní výstupní systém počítače a komplementární metal-oxidový polovodič společně zvládají základní a nezbytný proces: nastavují počítač a zavádějí operační systém. Primární funkcí BIOSu je zvládnout proces nastavení systému včetně nahrání ovladače a zavedení operačního systému

Jaké jsou požadavky na zabezpečení databáze?

7 Doporučené postupy zabezpečení databáze Zajistěte fyzické zabezpečení databáze. Používejte firewally webových aplikací a databází. Zpevněte svou databázi v maximální možné míře. Šifrujte svá data. Minimalizujte hodnotu databází. Pečlivě spravujte přístup k databázi. Auditovat a monitorovat činnost databáze