Těchto 15 společností zaplavuje váš e-mail nejvíce spamem Groupon (v průměru 388 e-mailů na uživatele) LivingSocial (363) Facebook (310) Meetup (199) J. Crew (175) Twitter (TWTR) (173) Victoria's Secret (160) LinkedIn ( LNKD) (157). Naposledy změněno: 2025-06-01 05:06

Hlavička požadavku HTTP Authorization obsahuje pověření k ověření uživatelského agenta se serverem, obvykle, ale ne nezbytně, poté, co server odpověděl stavem 401 Unauthorized a hlavičkou WWW-Authenticate. Naposledy změněno: 2025-06-01 05:06

Zdá se však, že většina se spokojí spíše se šesti než třemi vlastnostmi lidských jazyků: vytěsněním, svévolí, produktivitou, diskrétností, dualitou a kulturním přenosem. Vymístění znamená, že jazyk může odkazovat na jiné časy a místa, než je současnost. Naposledy změněno: 2025-01-22 17:01

Funkce Excel MAX vrátí největší hodnotu z dodané sady číselných hodnot. Syntaxe funkce je: MAX(číslo1, [číslo2],) kde argumenty čísla jsou jedna nebo více číselných hodnot (nebo polí číselných hodnot), které chcete vrátit největší hodnotu. Naposledy změněno: 2025-06-01 05:06

Níže je 23 pravidel, díky kterým bude váš SQL rychlejší a efektivnější Dávkové mazání a aktualizace dat. Použijte funkce automatického rozdělování SQL serveru. Převeďte skalární funkce na funkce s tabulkovou hodnotou. Místo UPDATE použijte CASE. Snižte vnořené pohledy, abyste snížili zpoždění. Předběžná příprava dat. Použijte tabulky temp. Vyhněte se použití kódu pro opakované použití. Naposledy změněno: 2025-01-22 17:01

NCSC definuje kybernetický incident jako porušení bezpečnostní politiky systému s cílem ovlivnit jeho integritu nebo dostupnost a/nebo neoprávněný přístup nebo pokus o přístup do systému nebo systémů; v souladu se zákonem o zneužívání počítačů (1990). Naposledy změněno: 2025-06-01 05:06

V sylogistické logice existuje 256 možných způsobů, jak konstruovat kategorické sylogismy pomocí forem výroků A, E, I a O ve čtverci opozice. Z 256 je pouze 24 platných formulářů. Z 24 platných formulářů je 15 bezpodmínečně platných a 9 podmíněně platných. Naposledy změněno: 2025-01-22 17:01

Vytvoření clusteru: V postranním panelu klikněte na tlačítko Clustery. Na stránce Clustery klikněte na Vytvořit Cluster. Na stránce Create Cluster zadejte název clusteru Quickstart a v rozevíracím seznamu Databricks Runtime Version vyberte 6.3 (Scala 2.11, Spark 2.4. 4). Klepněte na Vytvořit cluster. Naposledy změněno: 2025-01-22 17:01

Vývojář: Red Hat. Naposledy změněno: 2025-01-22 17:01

Předpoklad – Adaptivní bezpečnostní zařízení (ASA), Překlad síťových adres (NAT), Statický NAT (na ASA) Překlad síťových adres se používá pro překlad privátních IP adres na veřejnou IP adresu při přístupu k internetu. NAT obecně funguje na routeru nebo firewallu. Naposledy změněno: 2025-06-01 05:06

Nejlepší odpověď: Můžete, ale není to nejlepší nápad. iPad má Li-Ion baterii, která má nejlepší životnost, když se pravidelně částečně vybíjí a znovu nabíjí. Sečteno a podtrženo, nechte jej zapojený, ale alespoň jednou týdně nebo tak jej odpojte a spusťte na 50 % a poté jej nechte znovu nabít. Naposledy změněno: 2025-01-22 17:01

Kdo prosazuje požadavky PCI DSS? Ačkoli požadavky PCI DSS jsou vyvíjeny a udržovány orgánem pro průmyslové standardy s názvem PCI Security StandardsCouncil (SSC), standardy jsou prosazovány pěti značkami platebních karet: Visa, MasterCard, American Express, JCB International a Discover. Naposledy změněno: 2025-01-22 17:01

Amphitrite je menší řecká bohyně, jedna z několika vládců moří. Krásná bohyně, byla dcerou Nerea, menšího mořského boha, a Doris, mořské nymfy. Naposledy změněno: 2025-01-22 17:01

Všechna vlákna zemřou buď návratem z volání metody run, nebo vyvoláním výjimky, která se šíří mimo metodu run. Vlákna zemřou v následujících situacích: Když metoda, kterou běží, skončí (nebo hodí) Když je proces ukončen. Když je počítač vypnutý nebo resetovaný. Naposledy změněno: 2025-01-22 17:01

Nakonfigurujte nastavení bezdrátového připojení: Umístěte zařízení Brother v dosahu vašeho přístupového bodu/routeru WPS nebo AOSS™. Ujistěte se, že je napájecí kabel zapojený. Zapněte zařízení a počkejte, až bude ve stavu Připraveno. Podržte na několik sekund stisknuté tlačítko WPS nebo AOSS™ na přístupovém bodu/routeru WLAN. Naposledy změněno: 2025-01-22 17:01

S plným úvazkem a dalšími závazky investování 80 hodin studia obvykle trvá dva měsíce. Pokud jste s AWS úplně noví, doporučujeme přibližně 120 hodin nebo tři měsíce na přípravu. Začněte se základy a poté přejděte na cestu Architekt řešení – přidružený výukový program. Naposledy změněno: 2025-06-01 05:06

Časový limit viditelnosti je časové období nebo trvání, které zadáte pro položku ve frontě, která se při načtení a zpracování spotřebitelem skryje před frontou a ostatními spotřebiteli. Hlavním účelem je vyhnout se tomu, aby více spotřebitelů (nebo stejný spotřebitel) konzumovalo stejnou položku opakovaně. Naposledy změněno: 2025-01-22 17:01

Typy komunikačních strategií Komunikační strategie mohou být verbální, neverbální nebo vizuální. Integrace všech strategií dohromady vám umožní vidět největší úspěch. Naposledy změněno: 2025-06-01 05:06

Nighthawk X6 (R8000), stejně jako původní Nighthawk (R7000) před ním, je neuvěřitelně stylový pro Wi-Fi router. Jako router bez vestavěného modemu má R8000 jeden WAN a čtyři LAN Ethernet porty, stejně jako jeden USB 3.0 a jeden USB 2.0 port pro přidání externího úložiště nebo flash disků. Naposledy změněno: 2025-01-22 17:01

Krok 1: Získejte certifikát SSL. Pokud chcete používat SSL a poskytovat svou aplikaci Spring Boot přes HTTPS, budete muset získat certifikát. Krok 2: Povolte HTTPS v Spring Boot. Ve výchozím nastavení bude mít váš vestavěný kontejner Tomcat Spring Boot povolen protokol HTTP na portu 8080. Krok 3: Přesměrování HTTP na HTTPS (volitelné). Naposledy změněno: 2025-01-22 17:01

V Javě se přístupové objekty používají k získání hodnoty soukromého pole a mutátory se používají k nastavení hodnoty soukromého pole. Pokud bychom deklarovali proměnné jako soukromé, pak by nebyly přístupné všem, takže musíme použít metody getter a setter. Naposledy změněno: 2025-01-22 17:01

Oxid tantaličný je bezbarvá pevná látka, která reaguje s oxidačními činidly a může způsobit výbuchy a požár. Případy otravy v důsledku expozice nebyly hlášeny, ale tantal je středně toxický, a pokud zpracování zahrnuje řezání, tavení nebo mletí, mohou se do vzduchu uvolňovat vysoké koncentrace výparů nebo prachu. Naposledy změněno: 2025-01-22 17:01

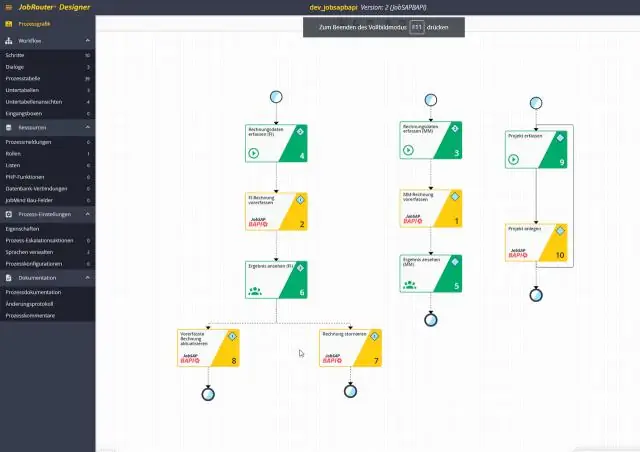

Pracovní postup: Vizualizujte, navrhujte, sestavujte, automatizujte a nasazujte obchodní procesy jako sérii kroků. Spravované konektory: Vaše aplikace logiky potřebují přístup k datům, službám a systémům. Viz konektory pro Azure Logic Apps. Naposledy změněno: 2025-01-22 17:01

Srttrail. txt Chyba BSOD může být způsobena poškozeným softwarem nainstalovaným v počítači. Navíc to může souviset s hardwarovými problémy, jako je nekompatibilní implementace hardwaru nebo přetížení napájecího zdroje. Naposledy změněno: 2025-01-22 17:01

Ujistěte se, že jsou sluchátka vypnutá (pokud klepnete na tlačítko napájení, LED by se neměla rozsvítit). Podržte tlačítko napájení, dokud LED indikátor nezačne blikat červená-bílá-červená-bílá atd. V nastavení Bluetooth vašeho telefonu klepněte na 'MA650Wireless' / 'MA750 Wireless' / 'MA390Wireless' pro připojení sluchátek. Naposledy změněno: 2025-01-22 17:01

Slabé typy entit mají částečné klíče. Poznámka – Slabá entita má vždy celkovou účast, ale silná entita nemusí mít úplnou účast. Slabá entita je závislá na silné entitě, aby zajistila existenci slabé entity. Stejně jako silná entita nemá slabost žádný primární klíč, má částečný diskriminační klíč. Naposledy změněno: 2025-01-22 17:01

9 Odpovědi. Bez ohledu na to, jak se na to díváte, anime je karikatura. Hlavním rozdílem je, že anime je na Západě považováno za japonský styl karikatur. Mnoho anglických slovníků definuje anime jako „japonský styl animace s pohyblivým obrazem“nebo jako „styl animace vyvinutý v Japonsku“. Naposledy změněno: 2025-01-22 17:01

Nastavte si vlastní aplikaci SAML. Jednotné přihlášení (SSO) umožňuje uživatelům přihlásit se ke všem jejich podnikovým cloudovým aplikacím pomocí přihlašovacích údajů spravovaného účtu Google. Google nabízí předem integrované jednotné přihlášení s více než 200 oblíbenými cloudovými aplikacemi. Naposledy změněno: 2025-01-22 17:01

Od roku 2018 mohou online nakupující nakupovat vysoce kvalitní bavlněná trička s nápisem „I AcceptBitcoin“na Amazon.com Inc. (NASDAQ: AMZN), ale stále jim není dovoleno platit za tričko skutečnými bitcoiny. Naposledy změněno: 2025-01-22 17:01

Mapy jsou asociativní kontejnery, které obsahují prvky obchodu tvořené kombinací hodnoty klíče a namapované hodnoty podle konkrétní objednávky. V mapě se hodnoty klíče obecně používají k řazení a jedinečné identifikaci prvků, zatímco namapované hodnoty ukládají obsah spojený s tímto klíčem. Naposledy změněno: 2025-06-01 05:06

Kwikset je součástí Hardware and Home Improvement Group společnosti Stanley Black & Decker, která také vlastní výrobce zámkových sad Weiser a Baldwin. Zámky Kwikset se nyní vyvinuly tak, aby zahrnovaly mnoho funkcí Weiser, a zámky Weiser nyní využívají technologii samovolného zámku Kwikset „SmartKey“a klíčové drážky Kwikset. Naposledy změněno: 2025-01-22 17:01

Jak odblokovat kontakt v Gmailu Přejděte do nastavení Gmailu (kliknutím na ikonu ozubeného kola). Klepněte na kartu Filtry a blokované adresy. Přejděte dolů do spodní části obrazovky a uvidíte seznam blokovaných adres. Budete muset procházet seznamem a najít kontakt, který chcete odblokovat, a kliknout na odkaz Odblokovat. Naposledy změněno: 2025-01-22 17:01

Co je spodní a horní plot? Dolní hranice je „dolní limit“a horní hranice je „horní limit“dat a jakákoli data ležící mimo tyto definované hranice mohou být považována za odlehlou hodnotu. LF = Q1 - 1,5 * IQR. Naposledy změněno: 2025-06-01 05:06

Postup: Jak zakázat agresivní režim pro příchozí připojení na Cisco ASA (ASDM) Krok 1: Přihlaste se do ASDM. Krok 2: Přejděte do části Konfigurace. Krok 3: Přejděte na vzdálený přístup VPN. Krok 4: V části Síťový (klientský) přístup přejděte na Upřesnit > Parametry IKE. Naposledy změněno: 2025-01-22 17:01

Zkouška Registrovaný zdravotnický informační technik (RHIT) trvá 3,5 hodiny a obsahuje 150 otázek s možností výběru (130 bodovaných/20 předtestů). Naposledy změněno: 2025-01-22 17:01

Řídicí relé je elektrická součást, která otevírá nebo zavírá spínač, aby umožnila průchod proudu vodivou cívkou, přičemž cívka nepřichází do přímého kontaktu se spínačem. Řídicí relé jsou elektromagnetická zařízení, která typicky řídí obvody toku energie. Naposledy změněno: 2025-01-22 17:01

Jak blokovat reklamy v aplikaci Spotify Desktop: Přejděte na „Nastavení“StopAd (klikněte na „Nastavení“v levém dolním rohu okna StopAdmain) Klikněte na tlačítko „Aplikace“. Klikněte na „Vyhledat aplikaci“Zadejte Spotify. Zaškrtněte – klikněte na „Přidat do filtrování“. Naposledy změněno: 2025-06-01 05:06

Pro jazyk, který má být staticky typován, to znamená, že typy všech proměnných jsou známé nebo odvozené v době kompilace. V počítačovém programování jsou programovací jazyky často hovorově klasifikovány jako silně psané nebo slabě psané (volně psané). Příkladem volně napsaného jazyka je Perl. Naposledy změněno: 2025-01-22 17:01

Obecně se doporučuje vytvořit index, který vede na sloupce cizího klíče, aby podporoval nejen spojení mezi primárním a cizím klíčem, ale také aktualizace a mazání. Naposledy změněno: 2025-01-22 17:01

Metoda 2 k nalezení BAPI v SAP SD Můžete také najít BAPI použité v konkrétní transakci. Spusťte svou transakci (například VA02), přejděte na „Panel nabídek“-> Prostředí -> Stav a přejděte na Program. Naposledy změněno: 2025-06-01 05:06