Starší bratr přepínače Red a uvedený na trh v roce 1994, přepínače Cherry MX Brown jsou dotykové, neklikající. Cherry MX Browns mají hmatový hrbolek v ovládacím bodě 2 mm, což vám umožní psát rychle, aniž byste museli mačkat klávesy až na doraz, 4 mm. Naposledy změněno: 2025-01-22 17:01

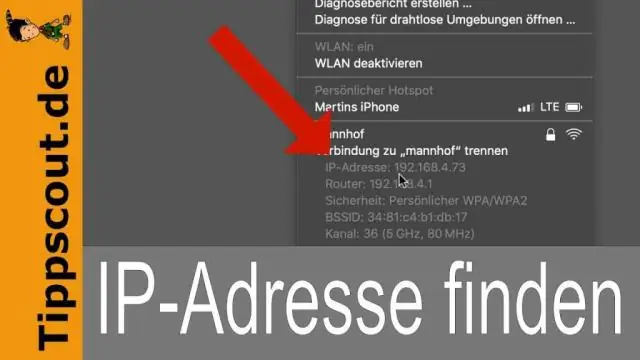

Připojte svůj počítač přímo k Comcastmodemu, klikněte na 'Start', klikněte na 'Spustit', do okna Spustit zadejte 'CMD' a počkejte, až se objeví příkazový řádek. Do okna Spustit zadejte „IPCONFIG“a podívejte se na vrácenou IP adresu, protože to bude aktuální IP vašeho Comcastmodemu. Naposledy změněno: 2025-01-22 17:01

Co je testování migrace? Testování migrace je ověřovací proces migrace staršího systému na nový systém s minimálním narušením/prostojem, s integritou dat a bez ztráty dat, přičemž je zajištěno, že všechny specifikované funkční a nefunkční aspekty aplikace jsou splněny po migrace. Naposledy změněno: 2025-01-22 17:01

Pevně zasuňte kartu do slotu a poté zatlačte na plastový zámek na konci slotu PCI-E, aby držel na místě. Poté pomocí šroubu připevněte kovový držák grafické karty ke skříni počítače. Můžete znovu použít stejné šrouby, které držely držák krytu nebo původní grafickou kartu na místě. Naposledy změněno: 2025-01-22 17:01

Existuje pět forem bezpečnostních operací – clona, stráž, kryt, oblastní bezpečnost a místní bezpečnost. Screen je forma bezpečnostních operací, která primárně poskytuje včasné varování chráněným silám. Naposledy změněno: 2025-01-22 17:01

Při návštěvě našeho místního Costca jsme zjistili, že již nevyvolávají film. Costco ani nevyvíjí film online prostřednictvím svých webových stránek Costco Photo Center. Před více než rokem Kelvin Wang zahájil petici, aby společnost Costco začala znovu vyvíjet film, ale nezískala velkou podporu. Naposledy změněno: 2025-06-01 05:06

Grafická karta se obvykle nejen zapojuje do slotu PCI-e na základní desce, ale je také zajištěna šroubem na zadní straně skříně. S odstraněným bočním krytem pouzdra byste měli jasně vidět a přistupovat ke šroubům. Naposledy změněno: 2025-01-22 17:01

MongoDb je zdarma, pokud splňujete podmínky AGPL, můžete MongoDB používat pro jakýkoli účel, komerční nebo ne, a pokud nechcete dodržovat AGPL, musíte získat komerční licenci, i když je vaše aplikace nekomerční. Pro více informací můžete navštívit licenční stránku. Naposledy změněno: 2025-01-22 17:01

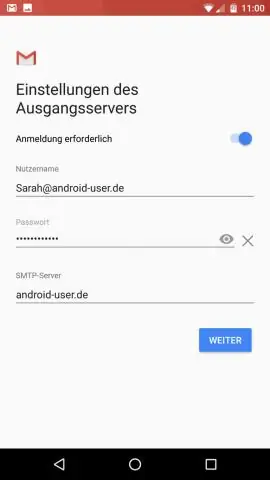

Nastavení odpovědi v nepřítomnosti Na počítači otevřete Gmail. Vpravo nahoře klikněte na Nastavení Nastavení. Přejděte dolů do části „Odpověď v nepřítomnosti“. Vyberte možnost Zapnutá odpověď v nepřítomnosti. Vyplňte časové období, předmět a zprávu. Pod zprávou zaškrtněte políčko, pokud chcete, aby vaši odpověď v dovolené viděli pouze vaše kontakty. Naposledy změněno: 2025-01-22 17:01

Vyčistěte je rychle a snadno stlačeným vzduchem a vatovým tamponem. Vyčistěte špinavou obrazovku počítače a klávesnici, aniž byste poškodili počítač, pomocí hadříku nepouštějícího vlákna, stlačeného vzduchu a vatového tamponu namočeného v alkoholu. Naposledy změněno: 2025-01-22 17:01

FT232R je nejnovější zařízení, které bylo přidáno do řady integrovaných obvodů FTDI s rozhraním USB UART. FT232R je rozhraní USB na sériové rozhraní UART s volitelným výstupem generátoru hodin a novou funkcí bezpečnostního klíče FTDIChip-ID™. Naposledy změněno: 2025-01-22 17:01

Bokeh je interaktivní vizualizační knihovna, která cílí na moderní webové prohlížeče pro prezentaci. Bokeh může pomoci každému, kdo chce rychle a snadno vytvářet interaktivní grafy, dashboardy a datové aplikace. Chcete-li začít používat Bokeh k vytváření vizualizací, začněte uživatelskou příručkou. Naposledy změněno: 2025-01-22 17:01

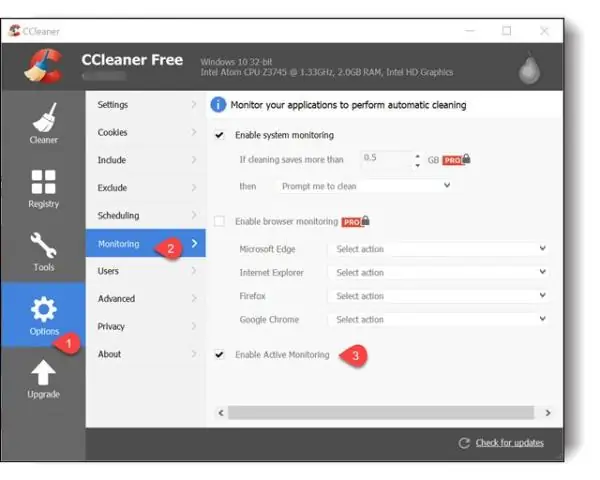

Vypněte aktivní monitorování CCleaneru Krok 1: Otevřete hlavní okno CCleaneru. Krok 2: V levém podokně CCleaner klikněte na Možnosti. Krok 3: Na pravé straně klikněte na záložku Monitoring a zobrazí se nastavení monitorování. Krok 4: Zde zrušte zaškrtnutí možností označených Enable systemmonitoring a poté zrušte zaškrtnutí políčka Enable ActiveMonitoring. Naposledy změněno: 2025-01-22 17:01

Tato fráze pochází z Ezopovy bajky „Chlapec, který plakal vlka“, ve které mladému pastýři připadalo zábavné přimět vesničany myslet si, že vlk útočí na jeho stádo. Když mu přišli na pomoc, dozvěděli se o falešném poplachu. Naposledy změněno: 2025-01-22 17:01

Proto je odpověď na vaši otázku Ne; FlashMemory není to samé jako Solid State Drive. Jak se flash úložiště zlepšovalo (na konci roku 2000), výrobci začali vyrábět SSD z paměti Flash místo z RAM. Naposledy změněno: 2025-01-22 17:01

Složka lost+found je součástí Linuxu, macOS a dalších operačních systémů podobných UNIXu. Každý souborový systém – tedy každý oddíl – má svůj vlastní adresář ztracených+nálezů. Zde najdete obnovené části poškozených souborů. Naposledy změněno: 2025-06-01 05:06

Krok 1 Sejměte kryt baterie Kryt prostoru pro baterii se nachází na horní straně myši. Šev probíhající vodorovně přes myš je v horní části krytu. Je zde tlačítko pro sejmutí krytu. Nachází se na spodní straně myši. Pokud tlačítko nefunguje, budete muset kryt sundat. Naposledy změněno: 2025-01-22 17:01

Když potřebujete vyčistit obrazovku, stačí zadat správný příkaz ve vašem shellu. cmd, bash, PowerShell nebo desítky dalších konzolových aplikací mají buď clear nebo cls. Chcete-li obrazovku vymazat, proveďte jednu z následujících akcí: Vymažte problém nebo cls ve vašem prostředí. Stiskněte Ctrl+L nebo jinou klávesovou zkratku, pokud to váš shell podporuje. Restartujte kartu. Naposledy změněno: 2025-01-22 17:01

PowerShell můžete použít ke kontrole, zda je nainstalován Asp.Net 3.5 či nikoli. Spusťte PowerShell jako správce. Spusťte příkaz import-module servermanager. Spusťte příkaz get-windowspackage web-asp-net. Výstup indikuje stav instalace ASP.NET 3.5 ('Installed' nebo 'Available'). Naposledy změněno: 2025-01-22 17:01

Přihlaste se do Angelfire, přejděte na „Ovládací panely“a klikněte na „Informace o účtu“ve sloupci na pravé straně obrazovky. V části „Informace o členu“klikněte na tlačítko Smazat účet. Dále klikněte na tlačítko „Smazat vše“. Naposledy změněno: 2025-01-22 17:01

Výstupní strana je řídicí modul. Aktivuje výstražná zařízení, jako je zvonek nebo stroboskop. Může také aktivovat relé připojená k automatickým zavíračům dveří, ovládání výtahů, protipožárních systémů, kouřových ejektorů a podobně. Naposledy změněno: 2025-01-22 17:01

Zatímco tato skupina posilovačů Aibo jistě vytvoří spoustu vzrušení pro nového psa, Aibo zůstává drahým společníkem robota, který má jen málo praktických funkcí. Původní pes, který byl poprvé uveden na trh v roce 1999, se prodával za 600 až 2 000 dolarů, zatímco cena nového psa je v Japonsku kolem 1 760 dolarů. Naposledy změněno: 2025-06-01 05:06

Ve vládě a podnicích se jedná o soubor pravidel, kterých se musí držet všechny zúčastněné strany. V programu Microsoft Compliance Program se také odkazuje na zásady společnosti – dává jí právo kontrolovat, zda její zaměstnanci a zákazníci dodržují pravidla (příslušných smluv). Naposledy změněno: 2025-06-01 05:06

Pokud je zařízení magicJack připojeno k počítači, přepněte zařízení na jiný port USB. Pokud je vaše zařízení zapojeno do routeru, přepněte ethernetový kabel do jiného ethernetového portu na routeru. Problémy s kvalitou hovorů mohou být způsobeny nízkou rychlostí internetu nebo nestabilním síťovým připojením. Naposledy změněno: 2025-01-22 17:01

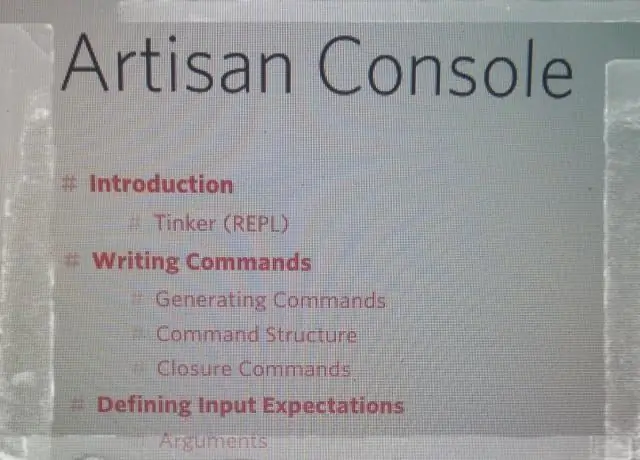

Registrace příkazu Artisan Obvykle se to provádí v aplikaci/konzole/kernelu. php soubor. V tomto souboru najdete seznam příkazů ve vlastnosti commands. Chcete-li svůj příkaz zaregistrovat, jednoduše jej přidejte do tohoto seznamu. Naposledy změněno: 2025-01-22 17:01

Přehled. Logger se používá k vytváření přizpůsobených souborů protokolu chyb nebo lze chybu zaregistrovat jako položku protokolu v protokolu událostí systému Windows na počítači správce. Tento článek ukazuje, jak vytvořit textový soubor protokolu chyb spolu s chybovými zprávami ve vašem vlastním formátu pomocí třídy C#. Naposledy změněno: 2025-01-22 17:01

Jedovatý. Použijte jedovatý ve větě. přídavné jméno. Definice jedovaté je něco řečeno nebo napsáno, co je velmi žíravé nebo kousavé. Příkladem jedovatého komentáře je říct někomu něco velmi ošklivého a krutého. Naposledy změněno: 2025-01-22 17:01

Jaké hlavní faktory ovlivňují internacionalizaci podnikání? Růst levné mezinárodní komunikace a dopravy vytvořil světovou kulturu se stabilními očekáváními nebo normami. Politická stabilita a rostoucí globální znalostní základna, která je široce sdílena, rovněž přispívá ke světové kultuře. Naposledy změněno: 2025-01-22 17:01

Operátor IS MySQL testuje hodnotu proti booleovské hodnotě. Logická hodnota může být TRUE, FALSE nebo UNKNOWN. V následujícím příkazu MySQL se pomocí operátoru IS zkontroluje, zda 5 je PRAVDA, 0 je PRAVDA a NULL je NEZNÁMÝ. Naposledy změněno: 2025-01-22 17:01

Testování výkonu RESTful API pomocí JMeter. Apache JMeter je software s otevřeným zdrojovým kódem, který je oblíbený pro testování výkonu. Tento nástroj je určen k načtení testovacího funkčního chování a měření výkonu. Naposledy změněno: 2025-01-22 17:01

Dalším článkem v řetězci je asistent náborového hlavního poddůstojníka (AROC), který podporuje příkazy RPOC a sleduje divizi a obecně zachycuje všechny mezery, které RPOC nedokáže zvládnout sám. Naposledy změněno: 2025-01-22 17:01

Spuštění prostředí MariaDB Na příkazovém řádku spusťte následující příkaz pro spuštění prostředí a zadejte jej jako uživatel root: /usr/bin/mysql -u root -p. Když budete vyzváni k zadání hesla, zadejte heslo, které jste nastavili při instalaci, nebo pokud jste ho nenastavili, stiskněte Enter, abyste žádné heslo odeslali. Naposledy změněno: 2025-06-01 05:06

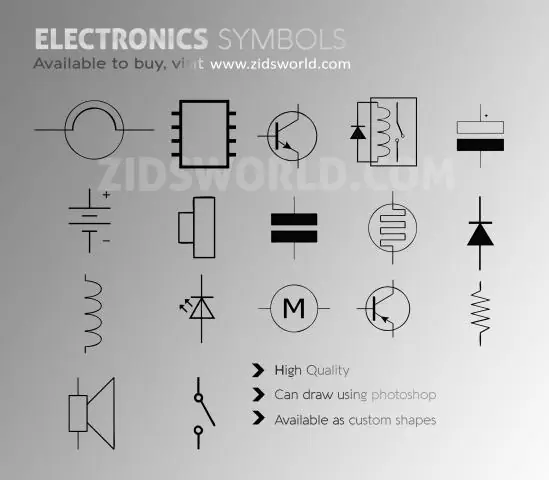

Vývojové diagramy obecně jsou obvykle navrženy pomocí jednoduchých symbolů, jako je obdélník, ovál nebo kruh znázorňující procesy, uložená data nebo externí entitu, a šipky se obecně používají k zobrazení toku dat z jednoho kroku do druhého. Naposledy změněno: 2025-01-22 17:01

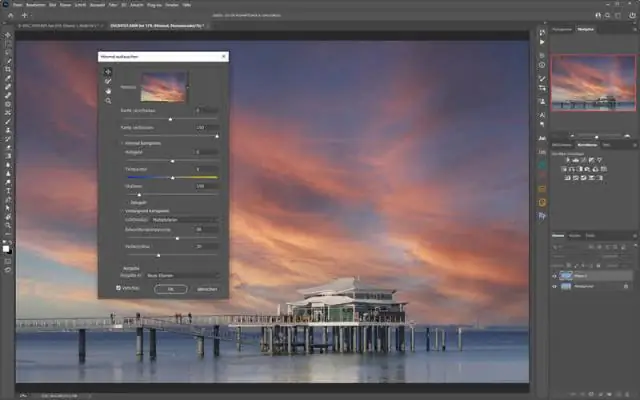

Jak nahradit oblohu na fotografii pomocí Photoshopu Krok 1: Vyberte a zkopírujte původní fotografii. Krok 2: Vložte původní fotografii do dokumentu The Sky Photo's Document. Krok 3: Duplikovat vrstvu 1. Krok 4: Vypněte horní vrstvu. Krok 5: Vyberte vrstvu 1. Krok 6: Vyberte oblast pod oblohou. Krok 7: Přidejte masku vrstvy. Krok 8: Vyberte a zapněte horní vrstvu. Naposledy změněno: 2025-01-22 17:01

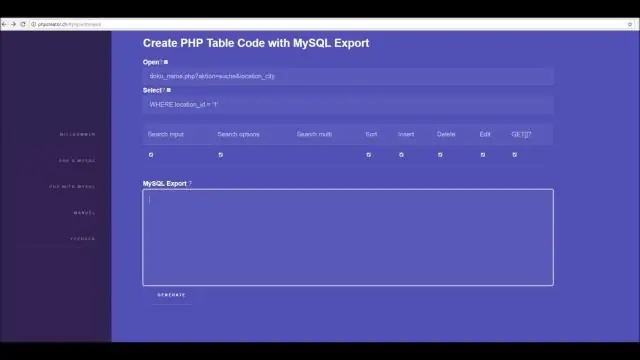

Chcete-li importovat tabulky na importní server, použijte tento postup: Schéma importu musí existovat. Na úrovni systému souborů zkopírujte soubory .sdi do adresáře zabezpečeného_souboru_priv importního serveru, /tmp/mysql-files. Importujte tabulky provedením příkazu IMPORT TABLE, který pojmenuje. Naposledy změněno: 2025-01-22 17:01

Cachování znamená ukládání kopií často používaných dat do mezipaměti, abychom k nim měli rychlejší přístup. nebo můžeme říci, že se to dělá, aby se snížila latence načítání dat (doba potřebná k získání dat). Přístup k mezipaměti je rychlejší. Naposledy změněno: 2025-01-22 17:01

Správce počítačových systémů udržuje pracovní tok organizace a udržuje její komunikační linky otevřené. Jsou zodpovědní za údržbu, konfiguraci a spolehlivý provoz počítačových systémů; zejména víceuživatelské počítače, jako jsou servery. Naposledy změněno: 2025-01-22 17:01

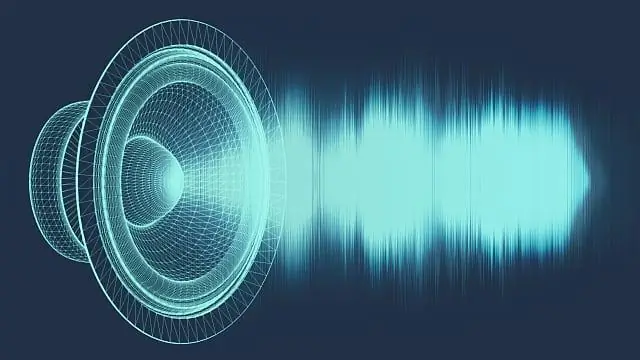

Reproduktor s potlačením hluku vydává zvukovou vlnu se stejnou amplitudou, ale s invertovanou fází (také známou jako protifáze) k původnímu zvuku. Vlny se spojí, aby vytvořily novou vlnu v procesu zvaném interference, a účinně se navzájem ruší – efekt, který se nazývá destruktivní interference. Naposledy změněno: 2025-06-01 05:06

Aktualizace systému obvykle trvají přibližně 20–30 minut v závislosti na tom, jak velké jsou. Nemělo by to trvat hodiny. po obrazovce načtení aktualizace softwaru to šlo do obnovení systému. Naposledy změněno: 2025-01-22 17:01

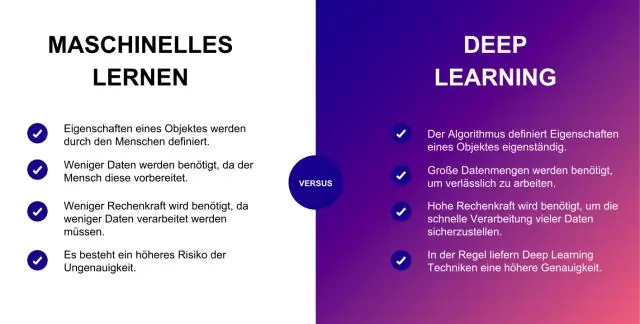

Nejoblíbenější algoritmy hlubokého učení jsou: Konvoluční neuronová síť (CNN) Rekurentní neuronové sítě (RNN) Sítě s dlouhou krátkodobou pamětí (LSTM) Složené automatické kodéry. Deep Boltzmann Machine (DBM) Deep Belief Networks (DBN). Naposledy změněno: 2025-01-22 17:01